Microsoft ha parcheado una vulnerabilidad Zero-Day en

Windows Common Log File System (CLFS), explotada activamente por ciberdelincuentes para escalar privilegios y

desplegar cargas útiles de ransomware Nokoyawa.

A la luz de su explotación en curso,

CISA también ha añadido hoy

la vulnerabilidad a su catálogo de

Vulnerabilidades Explotadas Conocidas, ordenando a las agencias del Poder Ejecutivo Civil Federal (FCEB) que

protejan sus sistemas contra ella antes del 2 de mayo.

Este fallo de seguridad CLFS, identificado como

CVE-2023-28252 (7.8), fue descubierto por Genwei Jiang, de Mandiant, y Quan Jin, del

WeBin Lab de DBAPPSecurity.

Microsoft parcheó este día cero y otros 96 fallos de seguridad como parte

del

martes de parches de este mes, incluidas 45 vulnerabilidades de ejecución remota de código.

Afecta a todas las versiones soportadas de servidores y clientes Windows y

puede ser explotado por atacantes locales en ataques de baja complejidad sin

interacción del usuario.

Una explotación exitosa permite a los actores de la amenaza obtener

privilegios de SYSTEM y comprometer completamente los sistemas Windows

objetivo.

Explotación en ataques de ransomware

Los

investigadores de Kaspersky también descubrieron la vulnerabilidad en

febrero,

como resultado de comprobaciones adicionales de una serie de intentos de

ejecutar exploits similares de elevación de privilegios en servidores

Microsoft Windows pertenecientes a diferentes empresas de las regiones de

Oriente Medio y Norteamérica.

«CVE-2023-28252 fue detectado por primera vez por Kaspersky en un ataque en

el que los ciberdelincuentes intentaron desplegar una versión más reciente

del ransomware Nokoyawa».

Según Kaspersky, la banda de ransomware Nokoyawa ha utilizado otros

exploits dirigidos al controlador Common Log File System (CLFS) desde

junio de 2022, con características similares pero distintas, vinculándolos

todos a un único desarrollador de exploits.

El grupo ha utilizado al menos otros cinco exploits CLFS para atacar

múltiples verticales de la industria, incluyendo pero no limitado a minoristas

y mayoristas, energía, fabricación, salud y desarrollo de software.

Redmond ha parcheado al menos 32 vulnerabilidades locales de escalamiento de

privilegios en el controlador CLFS de Windows desde 2018, con tres de ellas

(CVE-2022-24521, CVE-2022-37969 y CVE-2023-23376) también explotadas en la

naturaleza como Zero-Day.

«Anteriormente era principalmente una herramienta de los actores de

amenazas persistentes avanzadas (APT), pero ahora los ciberdelincuentes

tienen los recursos para adquirir Zero-Days y utilizarlos rutinariamente en

los ataques.»

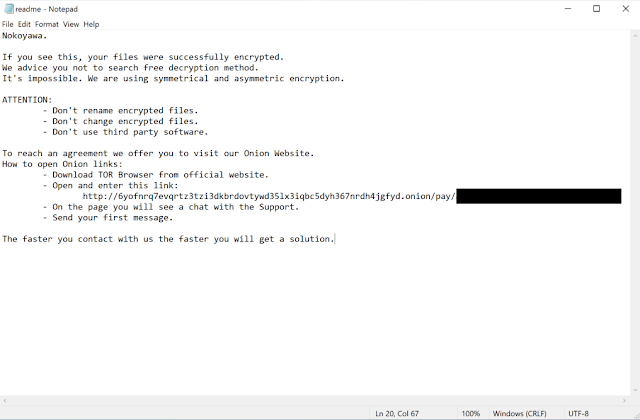

Ransomware Nokoyawa

El

ransomware Nokoyawa surgió en febrero de 2022

como una cepa capaz de atacar sistemas basados en Windows de 64 bits en

ataques de doble extorsión, en los que los actores de la amenaza también roban

archivos confidenciales de redes comprometidas y amenazan con filtrarlos en

línea a menos que se pague un rescate.

Nokoyawa comparte código con los ransomware

JSWorm

Karma

Nemty

y ha sido reescrito en Rust a partir de septiembre de 2022, en un cambio desde

la versión inicial del ransomware Nokoyawa, desarrollada utilizando el

lenguaje de programación C. Las primeras variantes de Nokoyawa eran

simplemente variantes ‘rebautizadas’ del ransomware JSWorm, pero en este

ataque, los ciberdelincuentes utilizaron una versión más reciente de Nokoyawa

que es bastante distinta de la base de código de JSWorm.

Esta es la segunda vulnerabilidad de elevación de privilegios en CLFS explotada In-the-Wild este año y la cuarta en los últimos dos años. Este fallo fue reportado en febrero, y no es de extrañar que fuese usado por

Nokoyama, que lleva aprovechando el mismo componente

(Common Log File System Driver) para elevar privilegios desde junio de

2022, a través de diferentes exploits. Al menos se conocen cinco

descubiertos por ellos de los 32 corregidos por Microsoft en este componente

desde 2018.

Fuente:

BC

Los comentarios están cerrados.