Bl0ckch41nnewsConfirman el uso de servidores PaperCut y Veeam para entregar ransomware LockBit y Cl0p

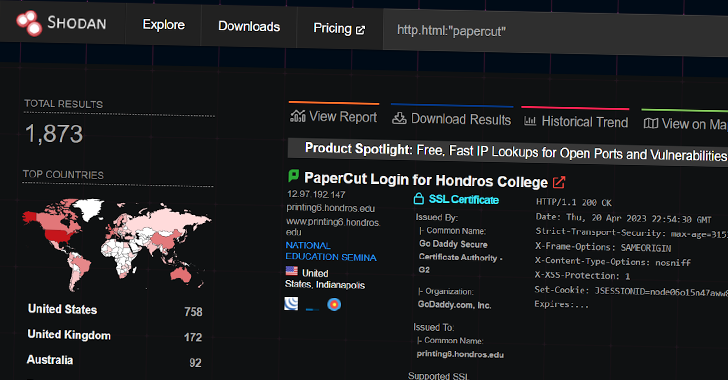

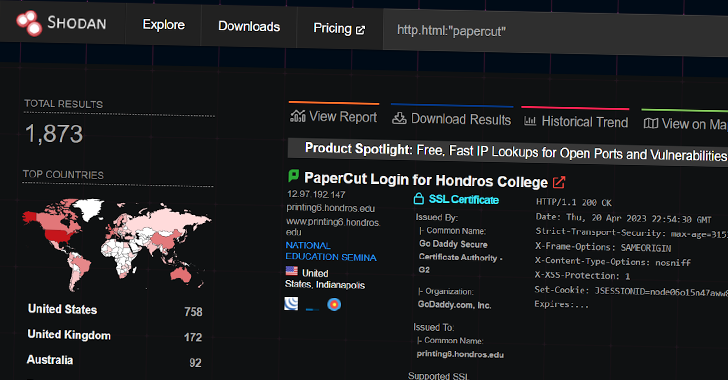

Microsoft ha confirmado que la

explotación activa de los servidores de impresión PaperCut

está vinculada a ataques diseñados para distribuir las familias de ransomware

Cl0p y LockBit.

El equipo de inteligencia de amenazas del gigante tecnológico está atribuyendo

un subconjunto de las intrusiones a un actor motivado financieramente que

rastrea bajo el nombre de

Lace Tempest

(anteriormente DEV-0950), que se superpone con otros grupos de piratería como

FIN11, TA505 y Evil Corp.

«En los ataques observados, Lace Tempest ejecutó varios comandos de

PowerShell para entregar una DLL de TrueBot, que se conectó a un servidor

C2, intentó robar las credenciales de LSASS e inyectó la carga útil de

TrueBot

en el servicio conhost.exe»,

dijo Microsoft en una serie de tuits.

La siguiente fase del ataque implicó el despliegue del implante Cobalt Strike

Beacon para realizar un reconocimiento, moverse lateralmente a través de la

red utilizando WMI y filtrar archivos de interés a través del servicio de

intercambio de archivos MegaSync.

Lace Tempest es un afiliado de ransomware Cl0p que se dice que anteriormente

aprovechó las

vulnerabilidades de Fortra GoAnywhere MFT, así como el acceso inicial obtenido a través de infecciones de

Raspberry Robin

(atribuido a otro actor denominado DEV-0856).

Se cree

que Raspberry Robin, también llamado gusano QNAP, es un malware de acceso como

servicio que se utiliza como vehículo de entrega para las cargas útiles de la

siguiente etapa, como IcedID, Cl0p y LockBit. Se sabe que incorpora varias

medidas de ofuscación,

anti-depuración y anti-máquina virtual para evadir la detección.

Microsoft dijo que el actor de amenazas incluyó las fallas de PaperCut

(2023-27350 y CVE-2023-27351) en su conjunto de herramientas de ataque el 13

de abril, lo que corrobora la evaluación anterior del proveedor de software de

gestión de impresión con sede en Melbourne.

La explotación exitosa de las vulnerabilidades de seguridad separadas del

clúster dos podría permitir que los atacantes remotos no autenticados logren

la ejecución de código arbitrario y obtengan acceso no autorizado a

información confidencial.

También se ha detectado un

grupo separado de actividad

que utiliza como arma las mismas fallas, incluidas las que conducen a

infecciones de ransomware LockBit, agregó Redmond.

Según una actualización compartida por la firma de seguridad cibernética

Huntress, las fallas de PaperCut han sido objeto de una explotación más amplia

por parte de actores de amenazas oportunistas que buscan implementar mineros

de criptomonedas Monero en sistemas infectados.

FIN7 aprovecha la falla de Veeam CVE-2023-27532

El desarrollo se produce cuando el grupo ruso de delitos cibernéticos

monitoreó que

FIN7

se ha conectado a ataques que explotan instancias de software de respaldo de

Veeam sin parches para distribuir POWERTRASH, un PowerShell básico que obtiene información de la víctima:

La actividad, detectada por WithSecure el 28 de marzo de 2023, probablemente

involucró el abuso de

CVE-2023-27532, una falla de alta gravedad en Veeam Backup & Replication que permite

que un atacante no autenticado obtenga credenciales cifradas almacenadas en la

base de datos de configuración y obtenga acceso a los anfitriones de la

infraestructura. Fue parcheado el mes pasado.

«El actor de amenazas usó una serie de comandos, así como scripts

personalizados para recopilar información del host y de la red de las

máquinas comprometidas»,

dijo la compañía finlandesa

de ciberseguridad.

«Además, se ejecutaron una serie de comandos SQL para robar información de

la base de datos de respaldo de Veeam».

En los ataques también se utilizaron secuencias de comandos personalizadas de

PowerShell para recuperar las credenciales almacenadas de los servidores de

respaldo, recopilar información del sistema y establecer un punto de apoyo

activo en el host comprometido mediante la ejecución de DICELOADER (también

conocido como Lizar o Tirion) cada vez que se inicia el dispositivo.

El script de persistencia hasta ahora no documentado ha sido denominado en

código POWERHOLD, con el malware DICELOADER decodificado y ejecutado usando

otro cargador único denominado DUBLOADER.

«El objetivo de estos ataques no estaba claro al momento de escribir este

artículo, ya que fueron mitigados antes de materializarse por completo», dijeron los investigadores de seguridad Neeraj Singh y Mohammad Kazem

Hassan Nejad, y agregaron que los hallazgos apuntan a la evolución del

comercio y el modus operandi del grupo.

POWERHOLD y DUBLOADER están lejos de ser las únicas piezas nuevas de malware

añadidas por FIN7 a su arsenal de ataques. IBM Security X-Force recientemente

arrojó luz sobre una puerta trasera llamada Domino

que está diseñado para facilitar la explotación de seguimiento.

Mirai Botnet agrega el error del enrutador Wi-Fi TP-Link Archer a la mezcla

En un desarrollo relacionado, Zero Day Initiative (ZDI) reveló que los autores

de la

botnet Mirai

han actualizado su malware para incluir CVE-2023-1389, una falla de alta

gravedad en los enrutadores TP-Link Archer AX21 que podría permitir que un

adversario no autenticado ejecute código arbitrario en las instalaciones

afectadas.

CVE-2023-1389

(puntaje CVSS: 8.8) fue demostrado en el concurso de piratería Pwn2Own

realizado en Toronto en diciembre de 2022 por investigadores de Team Viettel y

Qrious Security, lo que llevó al proveedor a emitir correcciones en marzo de

2023.

Los primeros signos de explotación en estado salvaje, según ZDI, surgieron el

11 de abril de 2023, cuando los actores de amenazas aprovecharon la falla para

realizar una solicitud HTTP a los servidores de comando y control (C2) de

Mirai para descargar y ejecutar cargas útiles, responsable de cooptar el

dispositivo en la botnet y

lanzar ataques DDoS

contra servidores de juegos.

«Esto no es nada nuevo para los mantenedores de la botnet Mirai, que son

conocidos por explotar rápidamente los dispositivos IoT para mantener su punto

de apoyo en una empresa»,

dijo Peter Girnus, investigador de amenazas de ZDI.

«Aplicar este parche es la única acción recomendada para abordar esta

vulnerabilidad».

Fuente:

THN

Los comentarios están cerrados.