Un afiliado de la banda de ransomware ALPHV/BlackCat, rastreado como

UNC4466, fue observado explotando tres vulnerabilidades en la solución Veritas

Backup para obtener acceso inicial a la red objetivo.

A diferencia de otros afiliados de ALPHV, UNC4466 no se basa en credenciales

robadas para el acceso inicial a los entornos de las víctimas. Los

investigadores de Mandiant observaron por primera vez a esta filial atacando

problemas de Veritas el 22 de octubre de 2022.

A continuación se muestra la lista de fallos explotados por la filial de la

banda de ransomware:

-

CVE-2021-27876: comunicación entre un cliente y un Agente requiere una autenticación

exitosa, que normalmente se completa a través de una comunicación TLS

segura. Sin embargo, debido a una vulnerabilidad en el esquema de

autenticación SHA, un atacante es capaz de obtener acceso no autorizado y

completar el proceso de autenticación. Posteriormente, el cliente puede

ejecutar comandos del protocolo de gestión de datos en la conexión

autenticada. Mediante el uso de parámetros de entrada crafteados en uno de

estos comandos, un atacante puede acceder a un archivo arbitrario en el

sistema utilizando privilegios de Sistema. (CVSS: 8.1). -

CVE-2021-27877: un problema en Veritas Backup Exec anterior a 21.2. Se admiten varios

esquemas de autenticación y SHA es uno de ellos. Este esquema de

autenticación ya no se utiliza en las versiones actuales del producto, pero

aún no se había desactivado. Un atacante podría explotar remotamente este

esquema para obtener acceso no autorizado a un Agente y ejecutar comandos

privilegiados. (CVSS: 8,2). -

CVE-2021-27878: un problema en Veritas Backup Exec anterior a 21.2. La comunicación entre

un cliente y un Agente requiere una autenticación correcta, que normalmente

se completa a través de una comunicación TLS segura. Sin embargo, debido a

una vulnerabilidad en el esquema de autenticación SHA, un atacante puede

obtener acceso no autorizado y completar el proceso de autenticación.

Posteriormente, el cliente puede ejecutar comandos del protocolo de gestión

de datos en la conexión autenticada. El atacante podría utilizar uno de

estos comandos para ejecutar un comando arbitrario en el sistema utilizando

privilegios del sistema. (CVSS: 8,8)

Los tres fallos se solucionaron con el lanzamiento de la

versión 21.2 en marzo de 2021, pero muchos puntos finales de cara al público aún no se han actualizado.

Los investigadores identificaron más de 8.500 instalaciones de instancias de

Veritas Backup Exec expuestas actualmente a Internet, algunas de las cuales

podrían seguir siendo vulnerables.

La explotación de estos fallos puede ser fácil utilizando Metasploit, que

tiene un módulo específico para atacar estos problemas desde septiembre de

2022.

«A finales de 2022, UNC4466 obtuvo acceso a un servidor Windows expuesto a

Internet que ejecutaba la versión 21.0 de Veritas Backup Exec utilizando el

módulo Metasploit exploit/multi/veritas/beagent_sha_auth_rce. Poco después,

se invocó el módulo de persistencia de Metasploit para mantener el acceso

persistente al sistema durante el resto de la intrusión», dice el

análisis publicado por Mandiant.

Una vez conseguido el acceso a la red del objetivo, el afiliado utilizó las

utilidades legítimas

Advanced IP Scanner

y

ADRecon

de Famatech como parte de un reconocimiento interno.

A continuación, utilizó el servicio de

Background Intelligent Transfer Service (BITS) para descargar

herramientas adicionales como

LaZagne,

Ligolo,

WinSW,

RClone y, por último, el ransomware ALPHV.

El grupo UNC4466 utiliza túneles SOCKS5 para comunicarse con los sistemas

comprometidos. La amenaza empleó dos herramientas distintas para ejecutar esta

técnica, LIGOLO y

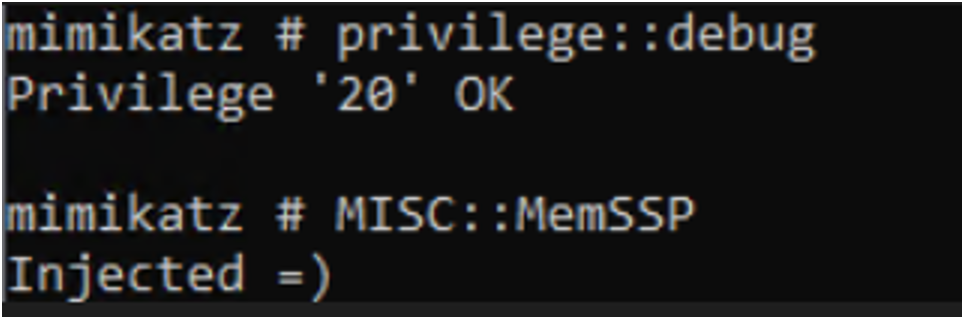

RevSocks. El grupo recopiló credenciales en texto claro y material de credenciales

utilizando varias herramientas de acceso a credenciales, como

Mimikatz, LaZagne y

NanoDump.

La amenaza evade la detección borrando los registros de eventos y desactiva la

capacidad de supervisión en tiempo real de Microsoft Defender mediante el

cmdlet Set-MpPrefernce.

powershell.exe Set-MpPreference -DisableRealtimeMonitoring 1 -ErrorAction SilentlyContinue

El

informe incluye

indicadores de compromiso (IoC) para esta amenaza.

Fuente:

SecurityAffairs

Los comentarios están cerrados.