El proveedor chileno de hosting IxMetro Powerhost sufrió un ciberataque a

manos de una nueva banda de ransomware conocida como SEXi, que cifró los

servidores y copias de seguridad VMware ESXi de la compañía.

PowerHost es una empresa de interconectividad, alojamiento y centros de datos

con ubicaciones en EE.UU., Sudamérica y Europa.

El lunes, la división chilena de PowerHost, IxMetro,

advirtió a los clientes que sufrió un ataque de ransomware

la madrugada del sábado que cifró algunos de los servidores VMware ESXi de la

compañía que se utilizan para alojar servidores privados virtuales para los

clientes.

Los clientes que alojan sus sitios web o servicios en estos servidores están

actualmente inactivos mientras la empresa intenta restaurar terabytes de datos

a partir de copias de seguridad. En la última actualización, PowerHost se

disculpó con los clientes y advirtió que tal vez no sea posible restaurar los

servidores ya que las copias de seguridad también se han cifrado.

Al intentar negociar con los actores de amenazas para recibir una clave de

descifrado, la banda de ransomware exigió dos bitcoins por víctima, lo que,

según el CEO de PowerHost, equivaldría a 140 millones de dólares.

Para los clientes de VPS afectados por el ataque y que aún tienen el contenido

de su sitio web, la compañía ofrece configurar un nuevo VPS para que los

clientes puedan volver a poner sus sitios en línea.

Nuevo ransomware SEXi

Según el investigador de ciberseguridad de CronUp,

Germán Fernández

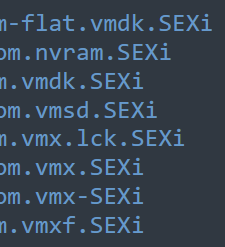

(aka 1ZRR4H), PowerHost fue atacado utilizando un nuevo ransomware que agrega

la extensión .SEXi y deja notas de rescate llamadas SEXi.txt.

Por ahora se sabe que el ransomware es bastante nuevo y comenzó a atacar a las

víctimas en marzo de 2023. Los ataques conocidos de los actores de amenazas

solo se han visto dirigidos a servidores VMWare ESXi hasta ahora, razón por la

cual la operación de ransomware eligió el nombre ‘SEXi’, que es un juego de

palabras con ‘ESXi’.

Sin embargo, como todavía no se ha encontrado una muestra del cifrador, es

posible que también estén apuntando a dispositivos Windows y, de acuerdo informa BushidoToken, estaría relacionado con otras muestras del ransomware Babuk.

En cuanto a la infraestructura de la operación de ransomware, no tiene nada de

especial en este momento. Las notas de rescate simplemente contienen un

mensaje que indica a las víctimas que descarguen la aplicación de mensajería

Session y se comuniquen con ellas en la dirección indicada.

BleepingComputer descubrió

que todas las notas de rescate comparten la misma dirección de contacto de la

sesión, por lo que no hay nada único para cada víctima en la nota de rescate.

Además, se desconoce si los atacantes están robando datos para extorsionar a

las empresas en ataques de doble extorsión a través de sitios de fuga de

datos. Sin embargo, como se trata de una operación de ransomware muy nueva,

eso podría cambiar en cualquier momento.

Fuente:

BC

Los comentarios están cerrados.